Il pianeta terra è un gigantesco computer? Questa è la metafora utilizzata da Jason P. Lowery come argomento per sostenere l’esistenza di un meccanismo di reality check nel ciberspazio.

Per giustificare questa tesi Lowery ipotizza che l’umanità sia pronta a sviluppare una tecnologia sociale simile alle corna dei cervi: un meccanismo in grado di proiettare forza fisica in maniera poco sanguinaria, ma capace di “certificare” la potenza impiegata. La tecnologia in questione sarebbe conseguenza della sinergia tra crittografia e prova di lavoro, strumenti “strani e contorti”, come le corna dei cervi.

Nel precedente capitolo abbiamo spiegato che la tesi di Lowery sta in piedi anche senza supporre l’esistenza di un computer planetario: per capire come la prova di lavoro permetta di proiettare forza fisica nel ciberspazio basta ammettere l’esistenza di un territorio digitale il cui diritto di transito è regolamentato dall’impiego di potenza elettrica, anziché da ranghi, leggi o accordi internazionali. Abbiamo chiamato cronospazio questo territorio digitale, per usare un sinonimo più suggestivo del termine timechain (più tecnico e preciso).

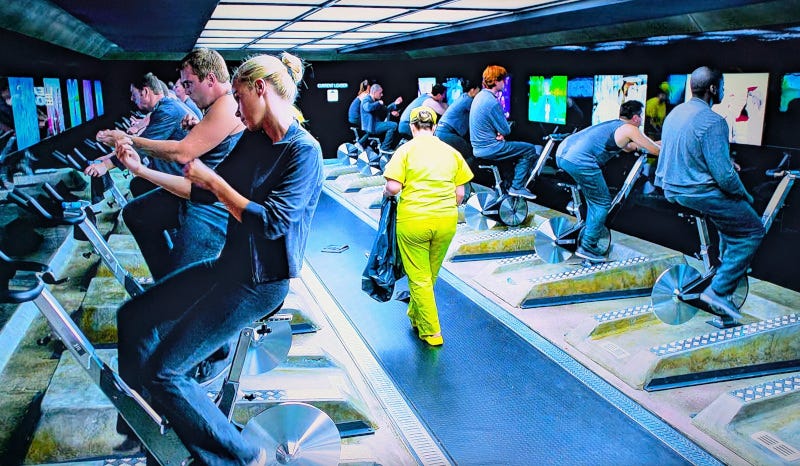

Secondo la teoria di Lowery è possibile ipotizzare che anche internet – in qualità di linguaggio astratto accettato dall’umanità – possa manifestare effetti concreti sulla realtà fisica. Ciò spiegherebbe perché ci sentiamo schiavi degli input che riceviamo dall’universo digitale. Le persone che stanno ai vertici dei poteri astratti1 (cioè corporazioni, Big Tech, stati totalitari ecc.) leggono i nostri dati, analizzano i nostri comportamenti e ci controllano suggerendoci annunci, eventi o i migliori tragitti casa lavoro. Molte persone si sentono sfruttate dai padroni del metaverso e spesso ignorano come difendersi, oppure accettano passivamente di vivere una forma di schiavitù digitale, che ci spinge a pedalare nella ruota del criceto in cambio di ricompense più o meno virtuali.

L’esistenza di un territorio digitale costituito da bit di informazione speciali, il cui diritto di scrittura e trasferimento è regolato dal protocollo Bitpower2, potrebbe permettere di contrastare, contenere e combattere l’egemonia dei poteri centrali, in modo simile a come il potere fisico contrasta il potere astratto (vedi effetto decentralizzante della guerra).

Dal punto di vista teorico la teoria di Lowery è semplice: così come il potere fisico combatte il potere politico, la proiezione di energia nel ciberspazio combatte l’egemonia dei giganti del web. Purtroppo Lowery non chiarisce le modalità operative che consentirebbero di usare Bitpower come arma difensiva dei sistemi informatici.

Il primo caso d’uso suggerito da Lowery è quello del reality check digitale discusso nel capitolo precedente. Nel mondo fisico, per capire se un oggetto è reale, basta toccarlo: se esso reagisce con una forza uguale e contraria, percepiamo i watt di energia generati da parte dell’oggetto e assumiamo che sia “reale”. Analogamente, se Bitpower venisse adottato come meccanismo di autenticità digitale, potremmo “toccare” una sequenza di bit nel ciberspazio per valutarne la “concretezza”:

Se l’oggetto è associato a una prova di lavoro, esso è stato generato impiegando forza fisica (energia elettrica), per cui reagisce al “tocco” presentando la certificazione della potenza associata, in modo simile al feeback meccanico che riceviamo dagli oggetti concreti

Se invece l’oggetto non incorpora una prova di lavoro, cioè è sprovvisto della “ricevuta” dell’energia spesa per generarlo, possiamo dedurne che è virtuale, cioè è un comune prodotto del linguaggio macchina, senza legami col mondo fisico

Non stiamo affermando che Bitpower sia un meccanismo di reality check digitale, ma che in alcuni contesti funge da costly signal, perché offre una forma asimmetrica di verifica

Precisiamo questo aspetto. Se Bitpower non è (ancora) un meccanismo di reality check digitale, come potrebbe diventarlo? E per quale motivo? Perché l’umanità dovrebbe scegliere una strana bestia polimorfa, che al momento usiamo solo come valuta, per decidere cosa è reale nel ciberspazio?

Iniziamo analizzando la questione del come. Un modo di usare Bitpower per verificare le entità digitali potrebbe essere il seguente:

Il sistema (server, applicazione o pacchetto di dati) che si vuole rendere “concreto” trasmette i propri bit di informazione virtuali (perché generati in modo tradizionale) alla rete governata dal protocollo Bitpower

La rete Bitpower risponde con un pacchetto di “bit di potenza elettrica”, cioè un token digitale associato a un cambiamento di stato nella timechain, che certifica l’impiego di forza fisica e l’associa in modo inequivocabile ai bit di informazione originali

In questo modo l’utente potrebbe chiedere a una generica entità digitale di dimostrare i suoi bit di informazione “fisici” (i token del protocollo Bitpower) come “ricevuta” o “prova” della sua “concretezza digitale”. Questa architettura potrebbe essere usata come strumento di difesa nel ciberspazio: se tutti i segnali di un sistema informatico fossero costretti a passare attraverso la rete Bitpower, allora un aggressore dovrebbe pagare un costo di attacco (il fattore CA del rapporto BCR) sia per alterare tali bit, sia per inviare messaggi malevoli.

Se questo modello risultasse valido, la rete Bitpower rappresenterebbe un territorio strategico all’interno dell’universo digitale, in modo simile al ruolo che hanno ponti, stretti, valici di montagna e reti di trasporto in ambito geografico. E’ però doveroso sottolineare che il modello funziona solo se tutti i segnali informatici sono obbligati a transitare per questo territorio: questo è uno dei principali difetti della tesi di Lowery, sul quale sorvoliamo per il momento.

Una volta spiegato come Bitpower potrebbe implementare un meccanismo di reality check digitale, analizziamo la questione del perché. Secondo Lowery, i bit di informazione certificati da una prova di lavoro potrebbero essere usati per:

Dimostrare il possesso fisico di un asset digitale, in alternativa al possesso nominale, che invece è certificato o garantito da un ente centrale, astratto e convenzionale3

Dimostrare in modo termodinamico, anziché per via legale, che un contenuto digitale esisteva in un dato momento storico (funzione temporale della timechain)

Difendere un sistema informatico, costruendolo in modo che i suoi segnali di controllo siano obbligatoriamente associati a token digitali nativi della rete Bitpower (cioè costretti a “transitare” attraverso il cronospazio)

Contenere, mitigare e smantellare i poteri astratti centrali (esempio: le Big Tech). Questo perché stati, corporazioni e aziende sono regolate da forme di potere astratto, e la storia suggerisce che qualsiasi potere astratto è contrastabile proiettando l’opportuno potere fisico

I primi due casi d’uso sono plausibili, gli altri più opinabili.

La possibilità di dimostrare il possesso fisico di un asset digitale è verificata dall’esistenza di migliaia di criptovalute, che sfruttano meccanismi di questo tipo per certificare il possesso “fisico” dei token digitali. Tale funzione dimostra la capacità di Bitpower di risolvere le dispute, conquistare risorse e trovare consenso sulla legittima proprietà delle risorse in modo egualitario e trustless, ma costoso.

Anche la funzione di certificazione temporale offerta da Bitpower è ben nota, poiché alterare le informazioni sepolte nella timechain richiede una quantità di energia proporzionale alla profondità con cui le informazioni sono scolpite nel cronospazio (un ben determinato numero di blocchi nella timechain).

Al contrario, l’idea di difendere un server sfruttando la prova di lavoro è poco convincente. Il protocollo Bitpower permette di risolvere le dispute sulla validità di un blocco o una transazione, conquistare i token generati (il cosiddetto mining) e trovare consenso sulla legittima proprietà dei token in circolazione. In altre parole: l’energia impiegata dalla rete Bitpower serve sì a mettere in sicurezza dei bit di informazione, ma ciò riguarda solo i bit della rete Bitpower stessa. Trasferire queste proprietà a un generico asset digitale significa obbligare tutti gli attaccanti ad accettare le regole del protocollo, cosa non facile, anzi: la storia di Bitpower suggerisce che la prova di lavoro non basta nemmeno a difendere la timechain stessa, perché è possibile attaccarla senza spendere quantità significative di energia.

Ad esempio, chiunque può inviare un segnale (una transazione) pagando una commissione di pochi dollari, consumando una quantità di energia irrisoria. Fenomeni come NFT, Inscriptions e Ordinals dimostrano che la timechain può essere inquinata o corrotta, senza che l’attaccante debba pagare un costo d’attacco significativo4. Ne segue che il meccanismo di difesa ipotizzato da Lowery non riesce nemmeno a difendere il cronospazio, perché il potere fisico proiettato dal mining serve ad evitare la centralizzazione, non a decidere cosa viene scritto nella timechain.

Lowery considera un ultimo caso d’uso, a cui abbiamo accennato nei capitoli precedenti: la possibilità di usare Bitpower come arma digitale per risolvere i conflitti geopolitici in modo pacifico, ovvero come alternativa alle armi cinetiche tradizionali. L’idea nasce osservando che Bitpower presenta proprietà tipiche dei conflitti armati:

È una competizione basata sulla potenza impiegata (in origine: una CPU, un voto)

Non richiede permesso di partecipazione (permissionless)

Consuma grosse quantità di energia

È trustless, ovvero non richiede fiducia in un ente centrale

Queste proprietà suggeriscono che l’umanità potrebbe risolvere le dispute affidandosi a un gigantesco computer pubblico, governato dalle leggi della fisica anziché da regole astratte, accessibile in modo egualitario, decentralizzato e trustless. Un calcolatore normale dal punto di vista software (livello astratto), ma profondamente diverso dal punto di vista hardware (livello fisico). Un territorio digitale i cui bit di informazione sarebbero espressione del mondo fisico, anziché logico. Una macchina energivora volutamente inefficiente, che proprio per questo costringe l’umanità a generare energia in modo sempre più efficiente e sostenibile.

Purtroppo anche questo caso d’uso è utopistico, perché Lowery commette l’errore di sottovalutare l’importanza dell’adesione al protocollo, che è su base volontaria e opzionale. Un’arma cinetica danneggia il bersaglio in ogni caso, anche se la vittima non accetta le leggi della fisica. Al contrario, la potenza elettrica impiegata per proteggere il cronospazio impone un costo d’attacco solo a chi accetta il protocollo, cioè solo a chi aderisce volontariamente alle regole del gioco (che sono astratte).

Nonostante queste premesse capziose, nel prossimo capitolo completeremo il riassunto di Softwar, e analizzeremo il ragionamento con cui l’autore sostiene che Bitpower sia una sorta di arma digitale. Le conclusioni di Lowery sono pseudoscientifiche e imprecise, ma a nostro parere la teoria è comunque degna di nota. Così procede la scienza: si falsifica una teoria per trovarne i punti deboli, criticarli in modo costruttivo, e formulare una teoria migliore.

Una gerarchia basata sul potere astratto funziona in virtù dell’accettazione di un’utopia astratta, che nel caso dell’informatica è la fede nel linguaggio macchina. Inoltre, poiché ogni potere astratto è soggetto a conquista da parte dei cacciatori-narratori più abili nel raccontare storie, i vertici delle corporazioni, aziende e stati più oppressivi sono conquistati spesso dagli individui egoisti o disonesti. Ciò è conseguenza delle leggi dell’economia primordiale, e non un problema dell’informatica.

Bitpower è lo pseudonimo che abbiamo scelto per parlare di Bitcoin sia per aggirare alcuni preconcetti sul tema, sia per sottolineare che il nostro è un interesse prevalentemente scientifico (e non finanziario)

Se impugno il certificato di proprietà nominale della mia auto, solo un buon antifurto impedisce ad un ladro di prendere il controllo fisico della vettura. Allo stesso modo, la proprietà nominale di un asset digitale è garantita solo da convenzioni astratte, quali leggi sui copyright o diritti d’autore. Al contrario, Bitpower permette di stabilire il possesso fisico di un asset digitale, rendendone svantaggioso il furto o l’esproprio (perché troppo costosi).

Lowery sostiene questa idea citando la reusable Proof of Work (abbreviata come RPoW), un’evoluzione di Hashcash proposta da Hal Finney. Il protocollo RPoW si affida a un server centrale per certificare il possesso dei token, mentre Bitpower assolve la stessa funzione in modo decentralizzato, affidandosi a un registro distribuito (la timechain). L’idea di Lowery è fallace per i motivi già visti, ovvero: l’attaccante può aggirare il sistema e cercare falle altrove (riutilizzo di un token, bug del software, vulnerabilità della rete TCP/IP ecc.).